PMBOKプロセス群を完全整理|プロジェクト管理の基礎を体系的に理解する

プロジェクトを成功させるために必要な「計画 → 実行 → 管理 → 終了」の流れを体系的にまとめたのが PMBOK(Project Management Body of Knowledge)です。 PMBOKは、「何となくプロジェクトを進める」のではなく“再現性のある進め方” を提供してくれるフレームワーク。 特に PMBOK が定義する 5つのプロセス群(プロセスフロー) と10の知識エリア を理解しておくと、プロジェクト全体を迷わず進められるようになります。 この記事では、PMBOK の基本構造を初心 ...

企業がまず整えるべき情報セキュリティポリシーの作り方【テンプレ付き】

情報セキュリティ対策を進めるうえで、最初に必ず整備すべきものが情報セキュリティポリシー です。 どれだけ高度な技術対策をしても、「誰が・何を・どこまで守るのか」が定義されていなければ運用は安定しません。 この記事では、企業が必ず押さえるべきポリシーの構成、作り方、テンプレート を初心者でも理解できるように整理して解説します。 情報セキュリティポリシーとは? 情報セキュリティポリシーとは、企業が持つ情報資産をどう守るのかを明確に定めた“公式のルール” のことです。 セキュリティ対策というと「暗号化」「MFA ...

クラウドの共有責任モデルとは?AWS・Azure・GCPで変わる責任範囲を簡単に理解

クラウドサービスを利用する際に必ず理解しておくべき考え方が「共有責任モデル(Shared Responsibility Model)」 です。 クラウドでは、“ベンダーが守る範囲” と “利用企業が守る範囲” が明確に分かれています。これを理解していないと、設定ミスや管理漏れから重大な情報漏えいにつながるリスク があります。 この記事では、AWS・Azure・GCPを例に、共有責任モデルの基本と、企業が必ず押さえるべきポイントをわかりやすく解説します。 共有責任モデルとは? 共有責任モデルとは、クラウドサ ...

ログ監査とは?不正アクセスを見逃さないための仕組みと運用ポイント

ログ監査とは、システムやデータベースで発生した操作・アクセス履歴を記録し、分析する仕組み のことです。 不正アクセスや内部不正は「いきなり大きな事件」になるわけではありません。その前段階として必ず“兆候”があります。 その兆候に 最速で気づける仕組み がログ監査です。 この記事では、「ログ監査とは何か → なぜ必要なのか → どう運用するのか」を初めて担当する人でも理解できるように解説します。 ログ監査とは? ログ監査とは、誰が・いつ・どのデータに・どんな操作を行ったかを記録し、異常を検知するための仕組み ...

データ暗号化の仕組みをわかりやすく解説|TDE・SSL/TLS・鍵管理の基本

データ暗号化は、データベースや通信を安全に保つための最重要対策のひとつです。もし暗号化されていないデータが盗まれると、攻撃者はそのまま中身を閲覧できてしまいます。 この記事では、初めて担当する人でも理解できるように、「なぜ暗号化が必要なのか → どんな仕組みなのか → 実務ではどう使うのか」 を簡潔に解説します。 データ暗号化とは? データ暗号化とは、平文(そのまま読めるデータ)を第三者が読めない状態に変換する仕組み のことです。 暗号化されたデータは、対応する“鍵”を持つ人だけが復号(もとに戻す)できま ...

多要素認証(MFA)とは?導入のメリットと企業でのベストプラクティス

多要素認証(MFA:Multi-Factor Authentication)とは、“パスワード以外の要素” を追加して本人確認を行う仕組み のことです。 サイバー攻撃が高度化する中、「パスワードだけでは守れない」状況が一般的になり、企業のセキュリティ対策として必須の存在になっています。 この記事では、MFAの仕組み・メリット・企業での導入ポイントを、専門知識がなくても理解できるようにわかりやすく解説します。 多要素認証(MFA)とは? MFAは、認証に複数の要素を組み合わせることで安全性を高める仕組みです ...

情報セキュリティの三大要素(CIA)とは?ゼロトラスト時代の守るべき基本

情報セキュリティを語るうえで最も基本となるのが、「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」 の3つです。この3つの頭文字をとって CIA と呼ばれます。 データベースセキュリティ・クラウドセキュリティ・アクセス管理など、あらゆる対策は最終的にこの CIA を守るために存在しています。 この記事では、初めて担当する人でも理解できるレベルで、CIAの意味とゼロトラスト時代に求められる考え方をわかりやすく解説します。 情報セキュリティの三大 ...

最小権限の原則とは?アクセス管理の基本と企業がやるべき権限設計

最小権限の原則(PoLP:Principle of Least Privilege)とは、ユーザーやシステムに 必要最小限のアクセス権だけを付与すること を指すセキュリティの基本概念です。 業務に不要な権限を持たせないことで、内部不正や操作ミスによる重大な被害を防ぐことができます。 最小権限の原則とは? 最小権限の原則は、次の考え方に基づいています。 できるだけ小さい範囲の操作権限を与える役割(ロール)に応じてアクセスを分ける業務に必要なときだけ権限を付与する 言い換えると、「その人ができることは、その人 ...

SQLインジェクションとは?初心者にもわかる仕組み・攻撃例・防御策を完全解説

SQLインジェクションは、Webアプリケーションの脆弱性を悪用し、データベースへ不正な命令(SQL)を送り込む攻撃手法です。 顧客情報の流出や、データの改ざん・削除といった被害につながるため、企業にとって最優先で対応すべきセキュリティリスクのひとつです。 この記事では、専門用語に慣れていない人でも理解できるように、「仕組み → 何が危険か → どう防ぐか」 を簡潔にまとめて解説します。 SQLインジェクションとは? SQLインジェクションとは、Webアプリケーションの入力欄に不正なSQL文を埋め込むことで ...

【見積書トラブルの防ぎ方】プロジェクトが炎上しないための実務ポイント

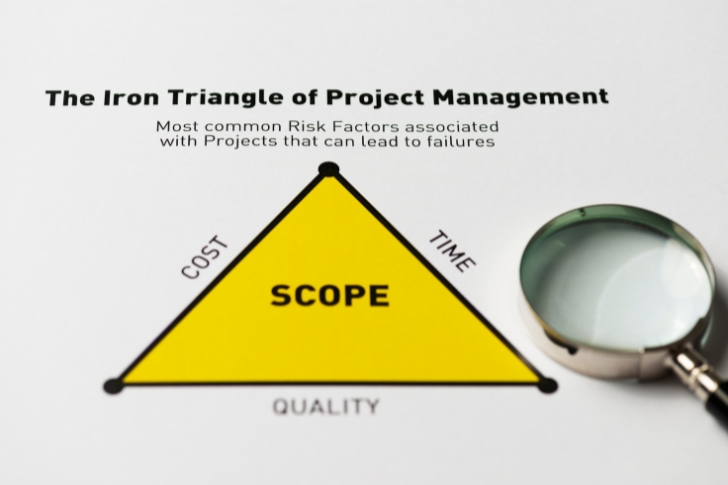

プロジェクトの炎上原因の多くは、契約前後の「見積書の認識ズレ」 によって発生します。 ・スコープの誤解・追加作業の無秩序な発生・金額の根拠が曖昧・工数の計算方法にズレ これらはすべて、計画フェーズで必ず問題化します。 この記事では、PMBOKの考え方をベースに見積書トラブルを避けるための実務ポイント をまとめます。 見積書トラブルが起きる根本原因 見積書トラブルは“見積書そのもの”ではなく、その前後のプロセスの不備 によって発生します。 代表的な原因は以下の通りです: 要件定義が曖昧なまま金額が決まる 「 ...